Создание собственных ключей в Microsoft Azure

Microsoft Azure Key Vault защищает используемые в облаке важные криптографические ключи для сохранности ваших данных

Во все большем числе служб и приложений для поставщиков Microsoft теперь применяется Azure Key Vault, что позволяет воспользоваться преимуществами модели BYOK.

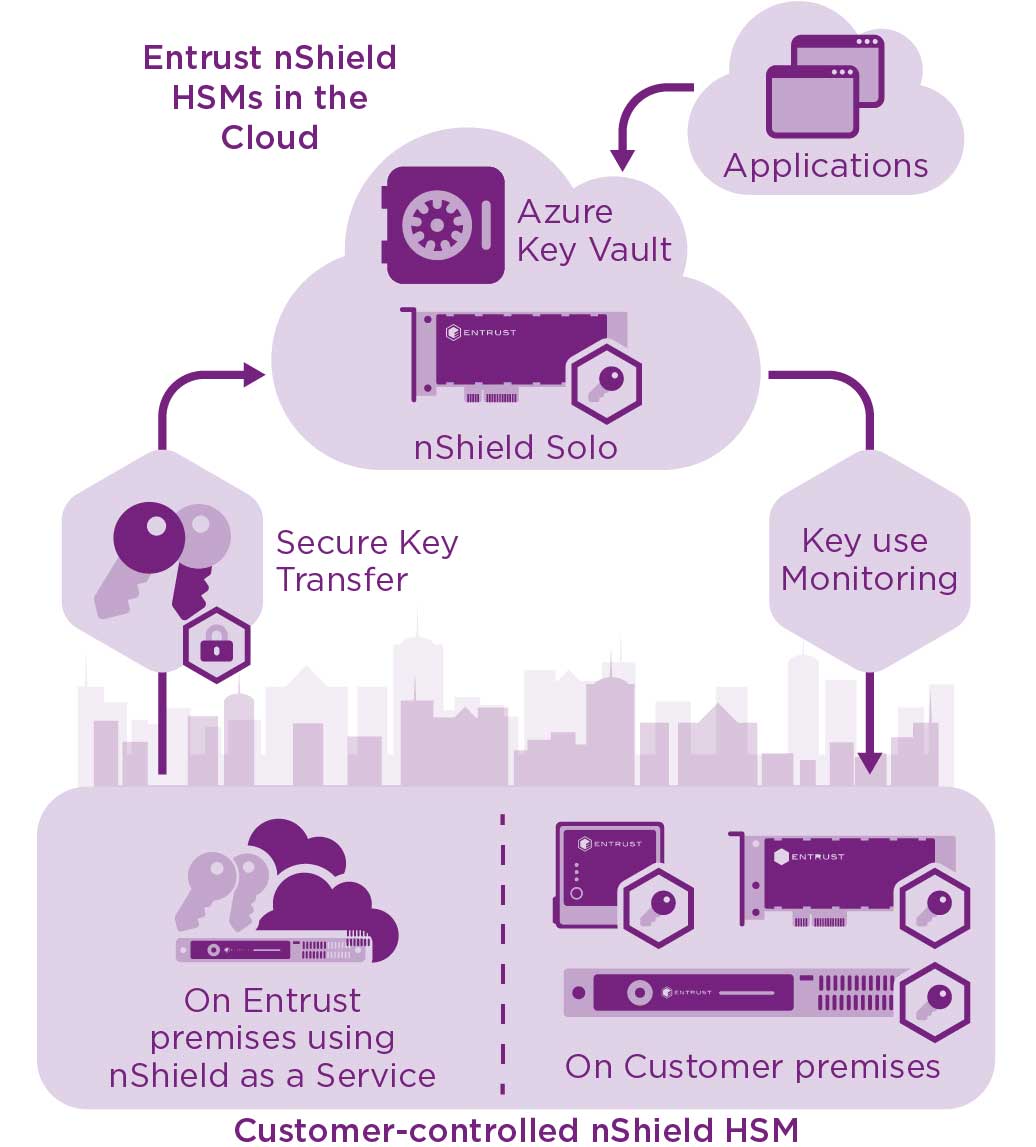

Аппаратные модули безопасности (HSM) nShield Entrust, развернутые по всему миру в центрах обработки данных Azure, служат для защиты ключей в облаке и управления ими. Чтобы обеспечить большую степень контроля, компания Entrust позволяет создавать, хранить и передавать собственные ключи для использования с Azure Key Vault в облаке или в собственных помещениях.

Сохраняйте полный контроль над конфиденциальными данными в облаке и приложениями с помощью решения nShield BYOK для Azure.

Посмотрите наш краткий видеообзор, чтобы узнать, как это работает.

Проверка

Доверенность Entrust (цифровой сертификат) идентифицирует каждый модуль nShield HSM

Используйте это хеш-значение и служебную программу, предоставляемую компанией Microsoft, для проверки цепочки доверенностей и сертификата генерации ключей и для подтверждения создания всей информация для подписи внутри сертифицированного модуля nShield HSM.

Хеш nCore для ключа подписи доверенности nShield (v0):

59178a47 de508c3f 291277ee 184f46c4 f1d9c639

Облако

Управляйте критически важными ключами, защищающими ваши конфиденциальные данные в облаке

В качестве облачного сервиса вы можете запускать Azure Key Vault по требованию без дополнительной ИТ-инфраструктуры и быть уверены, что ваши данные будут защищены за пределами организации. В Azure Key Vault используется криптография для обеспечения контролируемого доступа к данным и их постоянной защиты. Безопасность зависит от уровня защиты критического криптографического ключа. Открытый доступ к криптографическому ключу может поставить под угрозу ваши конфиденциальные данные. Чтобы гарантировать безопасность, можно защитить ключ в пределах надежной границы с помощью модулей nShield HSM Entrust. Модули nShield HSM генерируют, защищают и управляют ключом независимо от среды программного обеспечения.

Повышенная безопасность: nShield BYOK для Azure Key Vault

Entrust nShield имеет беспрецедентную 20-летнюю историю предоставления решений по защите данных для предприятий, правительств и поставщиков технических решений, ориентированных на безопасность, включая критически важные ключевые решения по управлению для наиболее требовательных в мире организаций с точки зрения безопасности. Поскольку компания Entrust является экспертом в данной области, ее продукты и услуги обеспечивают высокую надежность и безопасность, чтобы клиенты могли эффективно использовать криптографическую защиту.

Вместе с Entrust сохранять контроль над ключами стало проще. Хотя ключи могут быть сгенерированы в облаке, для дополнительной уверенности при использовании Azure Key Vault ключи генерируются в вашем собственном модуле nShield HSM (локальном в виде физического устройства или же в формате as a service). Ключи, сгенерированные таким образом, безопасно передаются другим модулям nShield HSM в облаке Azure, но никогда не покидают границу безопасности nShield HSM. Компания Microsoft использует для защиты ключей модули nShield HSM Entrust, отвечающие стандарту FIPS 140-2, уровень 2, с момента создания Azure Key Vault.

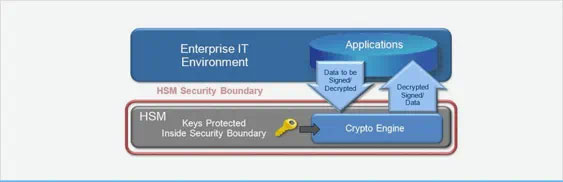

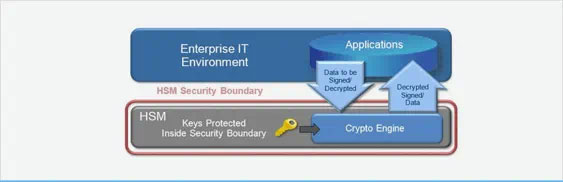

Что такое модули HSM?

Модули HSM — это высокопроизводительные криптографические устройства, предназначенные для генерации, защиты конфиденциальных ключей и управления ими. Модули Entrust nShield HSM защищают ключи и гарантируют их использование только в пределах защищенной границы. Это позволяет хранить ключи и следить за их использованием.

Зачем использовать Entrust nShield HSM с Azure Key Vault?

Благодаря модулям Entrust nShield HSM ваши ключи всегда под вашим контролем и не видны для Microsoft. Эта техническая особенность развеивает предположение о том, будто конфиденциальные данные, хранящиеся в облаке, уязвимы.

Azure Key Vault предлагает несколько уровней управления. Ключи хранилища ключей Azure становятся ключами клиента, и вы можете управлять желаемым уровнем контроля с учетом затрат и усилий.

- По умолчанию Azure Key Vault генерирует ключи клиента и управляет их жизненным циклом.

- Модель BYOK позволяет генерировать ключи клиента в собственном физическом модуле Entrust nShield HSM или модуле в формате as a service.

- Журналы использования практически в режиме реального времени повышают безопасность, позволяя точно видеть, как и когда используются ключи.

Как это работает

Модули Entrust nShield HSM создают закрытый контейнер, защищающий ключи клиента. Вы можете безопасно кэшировать ключи клиента из локального модуля nShield HSM Entrust в модуль nShield HSM Entrust в центре обработки данных Azure Microsoft, не выходя за отвечающие стандарту FIPS границы безопасности, созданные модулями HSM. Ключи клиента защищены в центрах обработки данных Microsoft: они находятся в сохранности в пределах тщательно разработанной криптографической границы, которая использует надежные механизмы контроля доступа, позволяющие обеспечить разделение обязанностей и использование ключей только в разрешенных целях.

Технический документ об архитектуре Security World

Модель BYOK

Модель BYOK для Azure Key Vault позволяет воспроизвести свойства безопасности локальной среды. Она позволяет генерировать ключи клиента в локальном или облачном модуле nShield HSM в соответствии с вашими ИТ-политиками и безопасно передавать ключи клиента в модуль Entrust nShield HSM в облаке Azure, размещенный компанией Microsoft.

Проверка размещенного модуля HSM

Чтобы гарантировать, что размещенный модуль HSM является авторизованным модулем Entrust nShield HSM, Azure Key Vault с моделью BYOK предоставляет механизм для проверки его сертификата. Возможность, доступная ТОЛЬКО с Entrust BYOK, позволяет убедиться в том, что ключ шифрования, используемый для защиты загрузки ключа клиента, действительно был сгенерирован в Entrust nShield HSM.

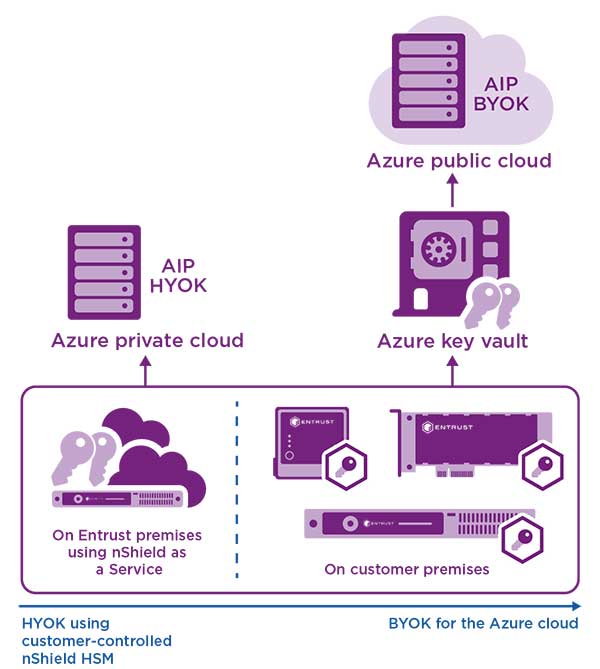

Локальная модель

Защитите ключи Azure Information Protection (AIP) и управляйте ими с помощью высоконадежного оборудования.

Хотя для обработки большей части содержимого могут использоваться надежно хранящиеся ключи в Azure Key Vault, некоторые конфиденциальные данные никогда не могут быть переданы или перемещены за пределы вашего периметра безопасности. Безопасность этих конфиденциальных материалов должна быть только локальной, с жесткими ограничениями доступа, в том числе совместного. Для управления наиболее важными конфиденциальными данными в пределах вашего собственного периметра безопасности служба AIP использует модель HYOK (хранение собственных ключей), в основе которой лежит локальный физический компонент; при этом управление ключами осуществляется через nShield модули HSM.

Что такое модули HSM?

HSM — это высокопроизводительные криптографические устройства, предназначенные для генерации, защиты конфиденциальных ключей и управления ими. Модули nShield HSM надежно защищают ключи и гарантируют их использование только в пределах защищенной границы. Это позволяет хранить ключи и следить за их использованием.

Зачем использовать модули nShield HSM с AIP?

Модули nShield HSM обеспечивают повышенную степень защиты ключей, используемых AIP для защиты критически важных данных. nShield генерирует, защищает и управляет ключами полностью независимо от среды программного обеспечения.

Как это работает

nShield HSM создают закрытый контейнер, защищающий ваши ключи. Ключи защищены в пределах тщательно разработанной криптографической границы, которая использует надежные механизмы управления доступом, которые позволяют обеспечить разделение обязанностей и использование ключей только в разрешенных целях. Модель nShield использует функции управления ключами, их хранения и резервирования, чтобы гарантировать доступ к ключам, когда это необходимо.

Технический документ об архитектуре Security World

Модель HYOK

Модули nShield HSM представляют собой аппаратное решение для защиты критически важных ключей. nShield защищает ключи и управляет ими полностью независимо от программной среды, позволяя хранить собственный ключ, когда доступ к наиболее важным конфиденциальным материалам должен оставаться в пределах локального физического помещения.

Краткое описание решения HYOK для высоконадежного управления ключами

Как купить

Компания Entrust является единственным поставщиком HSM, который поддерживает обе версии BYOK, предлагаемые Microsoft:

- nShield BYOK

- Microsoft BYOK

Модель nShield BYOK предлагает надежную аттестацию для импорта ключей и проверки nShield HSM. Microsoft BYOK поддерживается пакетом nShield Cloud Integration Option Pack.

Что купить для создания и защиты ключей Microsoft Azure Key Vault с помощью nShield BYOK

nShield Edge

Если вы планируете создавать ключи в небольших объемах, в локальном физическом помещении, nShield Edge станет удобным аппаратным решением для обеспечения безопасности через USB-подключение. В рекомендуемой интеграции используется два модуля nShield Edge HSM для полного резервирования.

Подробнее | Технические данные nShield Edge

nShield Solo+ и Solo XC

Для генерации ключей в локальном физическом помещении используется встроенная плата PCIe nShield Solo+ и Solo XC, которая позволяет массово создавать ключи и управлять ими в аппаратной среде.

Подробнее | Технические данные nShield Solo

nShield Connect+ и Connect XC

Если требуется более высокая производительность при создании ключей в локальном физическом помещении, сетевое устройство nShield Connect+ и Connect XC обеспечивает такой уровень производительности при массовом создании ключей и управлении ими в аппаратной среде.

Подробнее | Технические данные nShield Connect

Entrust nShield as a Service

Если требуется более высокая производительность при создании ключей в локальном физическом помещении, вы также можете подписаться на собственный nShield Connect HSM, используя nShield as a Service. Entrust nShield as a Service обеспечивает массовое создание ключей и управления ими в аппаратной среде.

Подробнее | Технические данные nShield as a Service

Что купить для создания и защиты ключей Microsoft Azure Key Vault с использованием Microsoft BYOK

Для генерации и защиты ключей с использованием Microsoft BYOK вам понадобится одна из перечисленных выше моделей nShield HSM и пакет nShield Cloud Integration Option Pack.

Entrust Cloud Integration Option Pack

Этот пакет опций дает возможность пользователям основных облачных служб генерировать ключи в своей собственной среде и экспортировать их для использования в облаке. При этом они могут быть уверены в том, что их ключ был создан надежным образом с использованием высококачественного источника энтропии и долгосрочное хранение их ключа защищено модулем nShield HSM, имеющим сертификат соответствия стандартам FIPS.

Вместе с этими продуктами компания Entrust предлагает программы профессионального обучения и обслуживания, в том числе технического, чтобы обеспечить успех интеграции сейчас и в будущем по мере изменения ваших потребностей.

Пакет услуг по развертыванию BYOK

Если вам нужна локальная генерация ключей в небольших объемах для Azure и вы мало знакомы с технологией HSM, эта настраиваемая пакетная служба включает в себя nShield Edge HSM, инструкцию и установку. Консультант Entrust научит вас создавать и передавать ключи, а также опишет подробный процесс и предоставит контрольный список. В рекомендуемой интеграции с Azure используется два модуля nShield Edge HSM для полного резервирования.

Технические данные пакета услуг по развертыванию BYOK

Экспертный персонал будет рад помочь вам с покупкой и проконсультировать вас о вариантах обучения и технического обслуживания в соответствии с вашими конкретными потребностями.

Обратитесь к региональному торговому представителю

Дополнительные ресурсы

Ресурсы о моделях BYOK и HYOK в Azure

Azure Key Vault с использованием BYOK

Руководство по интеграции аппаратных модулей безопасности nShield®

Azure Information Protection с использованием HYOK

Microsoft и Entrust предоставляют возможность постоянной защиты информации и управления ключами, что позволяет контролировать работу в облаке